LAN nirkabel adalah jaringan yang terhubung tanpa kabel dalam area

geografis yang terbatas, seperti gedung kantor atau kampus sekolah, biasanya

menggunakan gelombang komunikasi radio.

LAN Nirkabel

LAN nirkabel biasanya diimplementasikan sebagai ekstensi dari LAN kabel

yang sudah ada, untuk menyediakan akses jaringan kepada perangkat bergerak.

Teknologi LAN nirkabel yang paling banyak diimplementasikan didasarkan pada

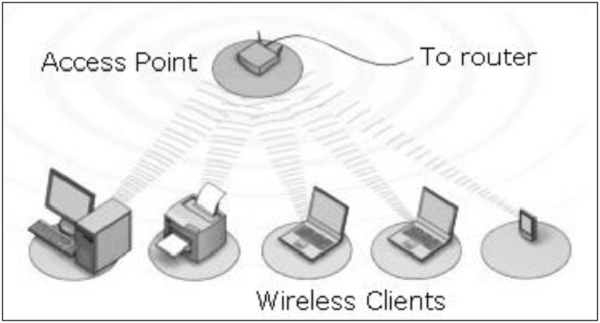

standar IEEE 802.11 dan amandemennya. Dua komponen utama dalam LAN nirkabel

adalah

- Access Point (AP) - adalah stasiun pangkalan untuk jaringan nirkabel. AP mengirim dan menerima frekuensi radio untuk berkomunikasi dengan klien nirkabel.

- Klien Nirkabel - adalah perangkat komputasi yang dilengkapi dengan Wireless Network Interface Card (WNIC). Laptop, Ponsel, PDA adalah contoh klien nirkabel.

Banyak organisasi telah menerapkan LAN nirkabel. Jaringan ini berkembang

secara fenomenal. Karena itu, penting untuk memahami ancaman dalam LAN nirkabel

dan mempelajari tindakan pencegahan untuk memastikan keamanan jaringan.

Serangan di Jaringan LAN Nirkabel

Serangan khas yang dilakukan pada LAN Nirkabel antara lain:

- Eavesdropping - Penyerang secara pasif memonitor jaringan nirkabel untuk data, termasuk kredensial otentikasi.

- Traffic Analysis - Penyerang memantau transmisi melalui jaringan nirkabel untuk mengidentifikasi pola komunikasi dan peserta.

- Masquerading - Penyerang berkedok sebagai pengguna resmi dan mendapatkan akses dan hak istimewa di jaringan nirkabel.

- Denial of Service - Penyerang mencegah atau membatasi penggunaan normal atau manajemen LAN nirkabel atau perangkat jaringan.

- Message Modification/Replay - Penyerang mengubah atau membalas pesan sah yang dikirim melalui jaringan nirkabel dengan menghapus, menambah, mengubah, atau menyusun ulang pesan itu.

Langkah-langkah Keamanan di LAN Nirkabel

Langkah-langkah teknis dilakukan untuk memastikan kerahasiaan,

ketersediaan, dan integritas data yang dikirimkan melalui LAN nirkabel. Dalam

LAN nirkabel, semua AP harus dikonfigurasi untuk memberikan keamanan melalui

enkripsi dan otentikasi klien. Jenis skema keamanan yang digunakan dalam LAN nirkabel

adalah sebagai berikut.

- Wired Equivalent Privacy (WEP)

Adalah algoritma enkripsi yang dibangun ke dalam

standar 802.11 untuk mengamankan jaringan nirkabel. Enkripsi WEP menggunakan

RC4 (Rivest Cipher 4) stream cipher dengan kunci 40-bit / 104-bit dan vektor

inisialisasi 24-bit. Itu juga dapat memberikan otentikasi pada end-point.

Namun, mekanisme keamanan ini adalah yang terlemah,

karena sejumlah kelemahan telah ditemukan dalam enkripsi WEP. WEP juga tidak

memiliki protokol otentikasi. Oleh karena itu, menggunakan WEP sangat tidak

dianjurkan.

- Protokol 802.11i

Dalam protokol ini banyak bentuk enkripsi yang lebih

kuat yang ditawarkan. Dikembangkan untuk menggantikan skema WEP yang lemah. Menyediakan

mekanisme distribusi utama. Mendukung satu kunci per stasiun, dan tidak

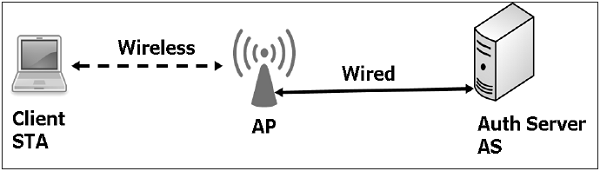

menggunakan kunci yang sama untuk semua. Menggunakan server otentikasi yang

terpisah dari access point.

IEEE802.11i mengamanatkan penggunaan protokol bernama

mode Counter dengan CBC-MAC Protocol (CCMP). CCMP memberikan kerahasiaan dan

integritas data yang ditransfer dan keaslian pengirim. Skema ini didasarkan

pada blok ciper AES.

Protokol IEEE802.11i memiliki empat fase operasi.

- STA dan AP berkomunikasi dan menentukan keamanan bersama seperti algoritma yang didukung.

- STA dan AS saling mengautentikasi dan bersama-sama

menghasilkan Master Key (MK). AP bertindak sebagai "pass through".

- STA menghasilkan Kunci Master Berpasangan (Pairwise

Master Key - PMK). AS memperoleh PMK yang sama dan mengirimkan ke AP.

- STA, AP menggunakan PMK untuk memperoleh Temporal Key

(TK) yang akan digunakan untuk enkripsi pesan dan integritas data.

·

Standar Lainnya

Wi-Fi Protected Access (WPA) - Protokol ini

mengimplementasikan sebagian besar standar IEEE 802.11i. Telah ada sebelum IEEE

802.11i dan menggunakan algoritma RC4 untuk enkripsi. Memiliki dua mode

operasi. Dalam mode 'Enterprise', WPA menggunakan protokol otentikasi 802.1x

untuk berkomunikasi dengan server otentikasi, dan karenanya kunci PMK khusus digunakan

untuk stasiun klien. Dalam mode ‘Personal’, WPA tidak menggunakan 802.1x, PMK

digantikan oleh kunci yang dibagikan sebelumnya, seperti yang digunakan untuk

lingkungan LAN nirkabel Small Office Home Office (SOHO). WPA juga menyertakan

pemeriksaan integritas pesan suara menggantikan Cyclic Redundancy Check (CRC)

yang digunakan oleh standar WEP.

WPA2 - WPA2 menggantikan WPA. WPA2 mengimplementasikan

semua elemen wajib skema IEEE 802.11i. Secara khusus termasuk dukungan wajib

untuk CCMP, mode enkripsi berbasis AES dengan keamanan yang kuat. Dengan

demikian, sejauh menyangkut serangan, WPA2 / IEEE802.11i memberikan solusi yang

memadai untuk bertahan melawan kelemahan WEP, serangan man-in-the-middle,

pemalsuan paket pemalsuan, dan serangan replay. Namun, serangan DoS tidak dapat

ditangani dengan benar dan tidak ada protokol yang solid untuk menghentikan

serangan tersebut pada dasarnya karena serangan tersebut menargetkan lapisan

fisik seperti mengganggu pita frekuensi.

No comments:

Post a Comment