Kita telah membahas beberapa serangan pada lapisan Data Link di bagian

sebelumnya. Beberapa metode telah dikembangkan untuk mengurangi jenis serangan tersebut,

antara lain,

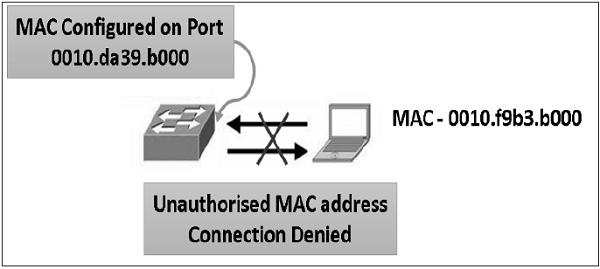

1. Port Security

Port security adalah fitur keamanan layer 2 yang biasanya tersedia pada

switch Ethernet. Mengikat port fisik switch ke alamat MAC tertentu. Siapa pun

dapat mengakses jaringan tidak aman hanya dengan menghubungkan host ke salah

satu port switch yang tersedia. Namun, port security dapat mengamankan akses

layer 2.

Secara default, port security membatasi jumlah alamat MAC yang masuk

hanya satu. Namun, dimungkinkan untuk mengijinkan lebih dari satu host melalui

konfigurasi. Alamat MAC yang diizinkan per interface dapat dikonfigurasi secara

statis. Alternatif yang mudah adalah dengan mengaktifkan "sticky" MAC

Address learning, di mana alamat MAC akan dipelajari secara dinamis dengan peralihan

port sampai batas maksimum untuk port yang dapat dicapai.

Untuk memastikan keamanan, reaksi terhadap perubahan alamat MAC yang ditentukan

pada port atau kelebihan alamat pada port dapat dikontrol dengan berbagai cara.

Port dapat dikonfigurasikan untuk mematikan atau memblokir alamat MAC yang

melebihi batas yang ditentukan. Praktik terbaik yang disarankan adalah

mematikan port. Port security mencegah serangan banjir dan kloning MAC.

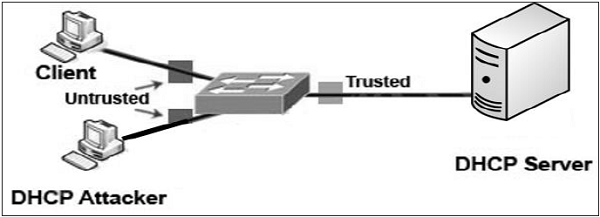

2. DHCP Snooping

Kita telah mempelajari bahwa DHCP spoofing adalah

serangan di mana penyerang mendengarkan permintaan DHCP dari host di jaringan

dan menjawabnya dengan respons DHCP palsu sebelum respons DHCP yang sebenarnya datang ke host.

DHCP snooping dapat mencegah serangan seperti itu.

DHCP snooping adalah fitur switch. Switch dapat dikonfigurasi untuk menentukan

port switch mana yang dapat merespons permintaan DHCP. Switch port diidentifikasi

sebagai port yang dipercaya atau tidak dipercaya.

Hanya port yang terhubung ke server DHCP resmi yang

dikonfigurasi sebagai yang dapat dipercaya (trusted), dan diizinkan untuk

mengirim semua jenis pesan DHCP. Semua port lain pada switch tidak terpercaya

dan hanya dapat mengirim permintaan DHCP. Jika respons DHCP terlihat pada port

yang tidak di dipercaya, port akan dimatikan.

3. Preventing ARP Spoofing

Metode port security dapat mencegah serangan flooding

dan kloning MAC. Namun, hal tersebut tidak dapat mencegah spoofing ARP. Port security

memvalidasi alamat sumber MAC di header frame, tetapi frame ARP yang berisi field

sumber MAC tambahan dalam data payload, dan host menggunakan field ini untuk

mengisi cache ARP mereka. Beberapa metode untuk mencegah spoofing ARP antara

lain.

- Static ARP - Salah satu tindakan yang disarankan adalah menggunakan entri ARP statis di tabel ARP host. Entri ARP statis adalah entri permanen dalam cache ARP. Namun, metode ini tidak praktis. Selain itu, ARP statis tidak memungkinkan penggunaan beberapa Dynamic Host Configuration Protocol (DHCP) karena IP statis harus digunakan untuk semua host di jaringan layer 2.

- Intrusion Detection System - Metode pertahanan dengan menggunakan Intrusion Detection System (IDS) yang dikonfigurasi untuk mendeteksi lalu lintas ARP dalam jumlah besar. Namun, IDS rentan melaporkan kegiatan yang false positif.

- Dynamic ARP Inspection - Metode mencegah spoofing ARP ini mirip dengan DHCP snooping. Metode ini menggunakan port tepercaya dan tidak tepercaya. Balasan ARP diizinkan ke interface switch hanya pada port tepercaya. Jika balasan ARP datang ke switch pada port yang tidak terpercaya, konten paket balasan ARP dibandingkan dengan tabel binding DHCP untuk memverifikasi akurasinya. Jika jawaban ARP tidak valid, jawaban ARP diabaikan, dan port dinonaktifkan.

No comments:

Post a Comment