Pada jaringan lokal, Virtual Local Area Network (VLAN) kadang-kadang

dikonfigurasikan sebagai langkah keamanan untuk membatasi jumlah host yang

rentan terhadap serangan layer 2. VLAN membuat batas-batas jaringan, di mana

lalu lintas broadcast (ARP, DHCP) tidak dapat dilalui.

Jaringan yang menggunakan satu atau lebih switch yang mendukung

kapabilitas VLAN dapat dikonfigurasikan menjadi beberapa VLAN dalam satu

infrastruktur LAN fisik.

Bentuk umum VLAN adalah VLAN berbasis port. Dalam struktur VLAN ini,

port switch dikelompokkan ke dalam VLAN menggunakan perangkat lunak manajemen

switch. Dengan demikian satu switch fisik dapat bertindak sebagai beberapa switch

virtual.

Pekerjaan VLAN menyediakan isolasi lalu lintas, membagi jaringan layer 2

broadcast utama menjadi jaringan layer 2 logis yang lebih kecil dan dengan

demikian mengurangi ruang lingkup serangan seperti ARP / DHCP Spoofing. Frame data

dari satu VLAN dapat berpindah dari / ke dalam port yang hanya dimiliki oleh

VLAN yang sama. Frame forwarding antara dua VLAN dilakukan melalui routing.

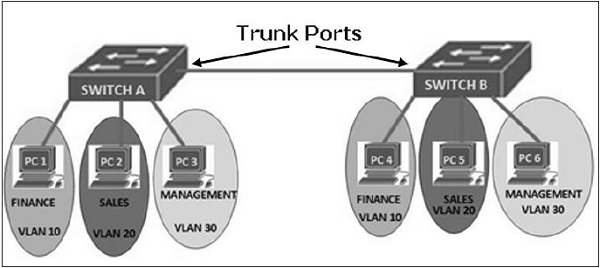

VLAN umumnya menjangkau beberapa switch seperti yang ditunjukkan pada

diagram di atas. Link antara port trunk membawa semua VLAN yang ditentukan

melalui beberapa switch fisik. Karenanya, frame VLAN yang diteruskan antar switch

tidak dapat menjadi frame dengan format IEEE 802.1 Ethernet yang sederhana.

Karena frame ini bergerak pada link fisik yang sama, frame-frame tersebut perlu

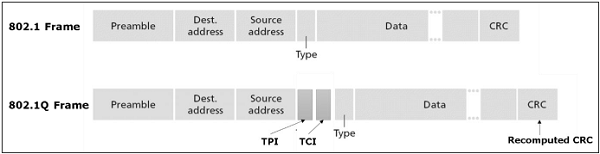

membawa informasi ID VLAN. Protokol IEEE 802.1Q menambahkan / menghapus field

header tambahan ke frame Ethernet biasa yang diteruskan antara port trunk.

Ketika field yang mengikuti dua field alamat IP adalah 0x8100 (>

1500), frame diidentifikasi sebagai frame 802.1Q. Nilai 2-byte Tag Protocol

Identifier (TPI) adalah 81-00. Sedangkan field TCI berisi informasi prioritas

3-bit, 1-bit Drop Eligible Indicator (DEI), dan VLAN ID 12-bit. Field prioritas

3-bit dan field DEI ini tidak relevan dengan VLAN. Bit prioritas digunakan

untuk penyediaan Kualitas Layanan.

Serangan pada VLAN & Pencegahan

Dalam serangan hopping VLAN, penyerang di satu VLAN dapat memperoleh

akses ke lalu lintas di VLAN lain yang biasanya tidak diperbolehkan untuk

diakses. Serangan akan memotong perangkat layer 3 (router) ketika berkomunikasi

dari satu VLAN ke yang lain, sehingga pembuatan VLAN lebih terkesan tidak

berguna. VLAN hopping dapat dilakukan dengan dua metode; switch spoofing dan double

tagging.

- Switch Spoofing

Terjadi saat port switch yang terhubung dengan

penyerang berada dalam mode ‘trunking’ atau ‘auto-negotiation’. Penyerang

bertindak sebagai switch dan menambahkan header enkapsulasi 802.1Q dengan tag

VLAN. Switch penerima mengartikan frame-frame tersebut sebagai sumber dari

switch 802.1Q lainnya, dan meneruskan frame-frame tersebut ke dalam VLAN

target.

Dua langkah pencegahan terhadap serangan switch spoofing

adalah mengatur batas-batas atas atau bawah port ke mode akses statis dan

menonaktifkan auto-negotiation pada semua port.

- Double Tagging

Dalam serangan ini, seorang penyerang yang terhubung

pada port VLAN asli dari switch mendahului dua tag VLAN di header frame. Tag

pertama adalah VLAN asli dan yang kedua adalah untuk VLAN target. Ketika switch

pertama menerima frame penyerang, ia menghapus tag pertama karena frame VLAN

asli diteruskan tanpa tag pada port trunk.

Karena tag kedua tidak pernah dihapus oleh switch

pertama, switch penerima mengidentifikasi tag yang tersisa sebagai tujuan VLAN

dan meneruskan frame ke host target di VLAN itu. Serangan double tagging

mengeksploitasi konsep VLAN asli. Karena VLAN 1 adalah VLAN default untuk port

akses dan VLAN asli bawaan pada trunk dan target yang mudah.

Langkah pencegahan pertama adalah menghapus semua port

akses dari VLAN 1 default karena port penyerang harus cocok dengan VLAN asli

switch. Langkah pencegahan kedua adalah menetapkan VLAN asli pada semua switch

ke beberapa VLAN yang tidak digunakan, katakanlah VLAN id 999. Dan terakhir,

semua switch dikonfigurasikan untuk melakukan penandaan eksplisit frame VLAN

asli pada port trunk.

No comments:

Post a Comment