Tumbuhnya Internet dengan cepat telah menimbulkan keprihatinan besar

terhadap keamanan jaringan. Beberapa metode telah dikembangkan untuk memberikan

keamanan dalam aplikasi, transportasi, atau network layer dari suatu jaringan.

Banyak organisasi menggabungkan langkah-langkah keamanan pada lapisan

OSI yang lebih tinggi, dari lapisan aplikasi hingga lapisan IP. Namun, satu

area yang umumnya tidak dijaga adalah pada lapisan Data Link. Lapisan ini

berpeluang membuka jaringan kepada berbagai serangan dan kompromi. Pada materi

kali ini, kita akan membahas masalah keamanan di lapisan Data Link dan metode

untuk menanganinya.

Lapisan data link sangat rentan terhadap beberapa serangan, berikut ini

beberapa serangan yang umum ditemui :

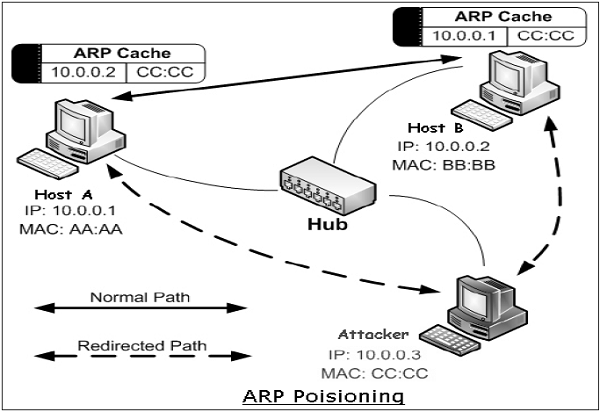

1. ARP Spoofing/PoisoningAddress Resolution Protocol (ARP) adalah protokol yang

digunakan untuk memetakan alamat IP ke alamat mesin fisik yang dikenali di

Ethernet lokal. Ketika sebuah mesin host ingin mengetahui alamat Media Access

Control (MAC) dari alamat IP, mesin host menyiarkan permintaan ARP. Host lain yang

memiliki alamat IP tersebut, mengirimkan pesan balasan ARP beserta dengan

alamat fisiknya (MAC).

Setiap mesin host di jaringan memiliki tabel yang

disebut dengan 'ARP cache'. Tabel ini menampung alamat IP dan alamat MAC

terkait dari host lain di jaringan.

ARP adalah protokol stateless, jadi setiap kali sebuah

host mendapat balasan ARP dari host lain, meskipun ia belum mengirimkan

permintaan ARP, host tersebut tetap menerima entri ARP dan memperbarui cache

ARP-nya. Proses memodifikasi cache ARP host target dengan entri palsu dikenal

sebagai ARP poisoning atau ARP spoofing.

ARP Spoofing memungkinkan penyerang untuk menyamar sebagai tuan rumah (host)

yang sah dan kemudian mencegat data frame pada jaringan, tidak hanya itu,

bahkan memodifikasi atau menghentikannya. Seringkali serangan digunakan untuk

meluncurkan serangan lain seperti man-in-the-middle, session hijacking, atau denial

of service.

2. MAC Flooding

Setiap switch di Ethernet memiliki tabel

Content-Addressable Memory (CAM) yang menyimpan alamat MAC, nomor port switch,

dan informasi lainnya. Tabel memiliki ukuran tetap. Dalam serangan MAC flooding,

penyerang membanjiri switch dengan alamat MAC menggunakan paket ARP yang

dipalsukan sampai tabel CAM terisi penuh.

Setelah CAM dibanjiri, switch beralih ke mode ‘hub-like’

dan mulai menyiarkan lalu lintas yang tidak memiliki entri CAM. Penyerang yang

berada di jaringan yang sama, menerima semua frame yang sebenarnya diperuntukkan

hanya untuk host tertentu.

3. Port Stealing

Switch Ethernet memiliki kemampuan untuk mempelajari dan

mengikat alamat MAC ke port. Ketika sebuah switch menerima lalu lintas dari

port dengan alamat sumber MAC, switch tersebut mengikat nomor port dan alamat

MAC.

Serangan pencurian port (port stealing) mengeksploitasi

kemampuan switch tersebut. Penyerang membanjiri switch dengan ARP frame palsu dan

alamat MAC host target sebagai alamat sumber. Switch termanipulasi dan percaya

bahwa host target ada di port, di mana sebenarnya penyerang telah terhubung.

Semua frame data yang ditujukan untuk host, ditargetkan

dikirim ke port switch penyerang dan bukan ke host target. Dengan demikian,

penyerang menerima semua frame yang sebenarnya diperuntukkan hanya untuk host

target.

4. DHCP Attacks

Dynamic Host Configuration Protocol (DHCP) bukanlah

protokol pada datalink, namun solusi untuk serangan DHCP juga berguna untuk

menggagalkan serangan pada layer 2.

DHCP secara dinamis mengalokasikan alamat IP ke

komputer pada periode waktu tertentu. Kemungkinan penyerangan terhadap server

DHCP dilakukan dengan cara denial of service

atau dengan menyamar sebagai server DHCP. Dalam serangan DHCP, penyerang

meminta semua alamat DHCP yang tersedia. Serangan tersebut mengakibatkan denial

of service ke host yang sah di jaringan.

Dalam serangan DHCP, penyerang dapat menggunakan

server DHCP palsu untuk memberikan alamat kepada klien. Di sini, penyerang

menyediakan mesin host dengan gateway default yang dapat merespon DHCP. Frame

data dari host kemudian dipandu ke gateway palsu dimana penyerang dapat

mencegat semua paket dan mereply gateway sebenarnya atau bahkan membuatnya

tidak berfungsi.

5. Serangan lain

Selain serangan populer di atas, ada serangan lain

seperti Layer 2-based broadcasting, Denial of Service (DoS) dan MAC cloning.

Dalam serangan broadcast, penyerang mengirim balasan

ARP palsu ke host di jaringan. Balasan ARP ini mengatur alamat MAC gateway

default ke alamat broadcast. Hal ini menyebabkan semua lalu lintas keluar

disiarkan, memungkinkan sniffing oleh penyerang yang berada di Ethernet yang

sama. Jenis serangan ini juga mempengaruhi kapasitas jaringan.

Dalam serangan DoS (berbasis Layer 2), penyerang

memperbarui cache ARP host di jaringan dengan alamat MAC yang sebenarnya tidak

ada. Alamat MAC dari setiap network interface dalam suatu jaringan seharusnya

unik. Namun, hal tersebut dapat dengan mudah diubah dengan mengaktifkan kloning

MAC. Penyerang menonaktifkan host target melalui serangan DoS dan kemudian

menggunakan alamat IP dan MAC dari host yang ditargetkan.

Penyerang mengeksekusi serangan untuk meluncurkan serangan ke tingkat

yang lebih tinggi. Penyerang dapat mencegat semua frame dan dapat membaca data

frame. Penyerang dapat bertindak sebagai man-in-middle dan memodifikasi data

atau hanya menjatuhkan frame yang mengarah ke DoS. Membajak sesi yang sedang

berlangsung antara host target dan mesin lain, atau mengkomunikasikan informasi

yang salah.

No comments:

Post a Comment